Η Microsoft παρουσίασε την Τρίτη ένα λογισμικό προς πώληση σε διαδικτυακά φόρουμ που διευκολύνει τους εγκληματίες να αναπτύσσουν με επιτυχία εκστρατείες phishing ,που θέτουν σε κίνδυνο λογαριασμούς, ακόμη και όταν αυτοί προστατεύονται από την πιο συνηθισμένη μορφή ελέγχου ταυτότητας πολλαπλών παραγόντων (multi-factor authenitcation - MFA).

Το phishing κιτ, είναι ο κινητήρας που τροφοδοτεί περισσότερα από 1 εκατομμύριο κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου κάθε μέρα, δήλωσαν ερευνητές της ομάδας Microsoft Threat Intelligence. Το λογισμικό, το οποίο πωλείται προς 300 δολάρια για μια τυπική έκδοση και 1.000 δολάρια για τους χρήστες VIP, προσφέρει μια σειρά από προηγμένα χαρακτηριστικά για τον εξορθολογισμό της ανάπτυξης των εκστρατειών phishing και την αύξηση των πιθανοτήτων τους να παρακάμψουν τις άμυνες κατά του phishing.

Ένα από τα πιο σημαντικά χαρακτηριστικά είναι η ενσωματωμένη δυνατότητα παράκαμψης ορισμένων μορφών ελέγχου ταυτότητας πολλαπλών παραγόντων. Γνωστή και ως MFA, έλεγχος ταυτότητας δύο παραγόντων ή 2FA, αυτή η προστασία απαιτεί από τους κατόχους λογαριασμών να αποδεικνύουν την ταυτότητά τους όχι μόνο με έναν κωδικό πρόσβασης αλλά και χρησιμοποιώντας κάτι που έχουν μόνο αυτοί (όπως ένα κλειδί ασφαλείας ή μια εφαρμογή ελέγχου ταυτότητας) ή κάτι που είναι μόνο αυτοί (όπως ένα δακτυλικό αποτύπωμα ή μια σάρωση προσώπου). Η MFA έχει γίνει μια σημαντική άμυνα κατά της κλοπής λογαριασμών, επειδή η κλοπή ενός κωδικού πρόσβασης από μόνη της δεν αρκεί για να αποκτήσει ο επιτιθέμενος τον έλεγχο.

Η αποτελεσματικότητα της MFA δεν έχει περάσει απαρατήρητη από τους phishers. Αρκετές εκστρατείες που ήρθαν στο φως τους τελευταίους μήνες υπογράμμισαν την ευπάθεια των συστημάτων MFA που χρησιμοποιούν TOTPs, συντομογραφία για τους κωδικούς πρόσβασης μιας χρήσης με βάση το χρόνο (time-based one-time passwords), οι οποίοι παράγονται από εφαρμογές ελέγχου ταυτότητας. Μια εκστρατεία, που αποκαλύφθηκε από τη Microsoft, είχε ως στόχο περισσότερους από 10.000 επιχειρήσεις και οργανισμούς σε διάστημα 10 μηνών. Η άλλη παραβίασε με επιτυχία το δίκτυο της εταιρείας ασφαλείας Twilio.

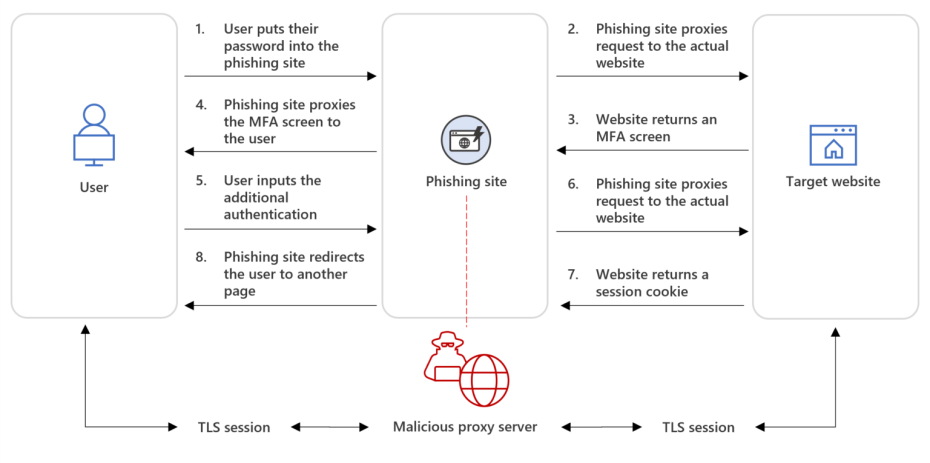

Όπως και το phishing κιτ που παρουσίασε λεπτομερώς η Microsoft την Τρίτη, οι δύο παραπάνω εκστρατείες χρησιμοποίησαν μια τεχνική γνωστή ως AitM, που σημαίνει adversary in the middle (αντίπαλος στη μέση). Λειτουργεί με την τοποθέτηση ενός ιστότοπου phishing μεταξύ του στοχευόμενου χρήστη και του ιστότοπου στον οποίο ο χρήστης προσπαθεί να συνδεθεί. Όταν ο χρήστης εισάγει τον κωδικό πρόσβασης στην ψεύτικη τοποθεσία, η ψεύτικη τοποθεσία τον μεταβιβάζει στην πραγματική τοποθεσία σε πραγματικό χρόνο. Εάν ο πραγματικός ιστότοπος απαντήσει με μια προτροπή για ένα TOTP, ο ψεύτικος ιστότοπος λαμβάνει την προτροπή και τη διαβιβάζει πίσω στον στόχο, επίσης σε πραγματικό χρόνο. Όταν ο στόχος εισάγει το TOTP στον ψεύτικο ιστότοπο, ο ψεύτικος ιστότοπος το στέλνει στον πραγματικό ιστότοπο.

Για να διασφαλιστεί ότι το TOTP εισάγεται εντός του χρονικού ορίου (συνήθως περίπου 30 δευτερόλεπτα), οι phishers χρησιμοποιούν bots που βασίζονται στο Telegram ή σε άλλα προγράμματα ανταλλαγής μηνυμάτων σε πραγματικό χρόνο που εισάγουν αυτόματα τα διαπιστευτήρια γρήγορα. Μόλις ολοκληρωθεί η διαδικασία, ο πραγματικός ιστότοπος στέλνει ένα cookie ελέγχου ταυτότητας στον ψεύτικο ιστότοπο. Με αυτό, οι phishers έχουν όλα όσα χρειάζονται για να καταλάβουν τον λογαριασμό.

Τον περασμένο Μάιο, μια εγκληματική ομάδα που η Microsoft εντοπίζει ως DEV-1101 άρχισε να διαφημίζει ένα phishing κιτ που νικά όχι μόνο το MFA που βασίζεται σε κωδικούς πρόσβασης μιας χρήσης αλλά και άλλες αυτοματοποιημένες άμυνες που χρησιμοποιούνται ευρέως. Ένα χαρακτηριστικό εισάγει ένα CAPTCHA στη διαδικασία, για να διασφαλίσει ότι τα προγράμματα περιήγησης που λειτουργούν με ανθρώπινη βοήθεια μπορούν να έχουν πρόσβαση στην τελική σελίδα phishing, αλλά όχι οι αυτοματοποιημένες άμυνες. Μια άλλη λειτουργία ανακατευθύνει για λίγο το πρόγραμμα περιήγησης του στόχου από τον αρχικό σύνδεσμο που περιλαμβάνεται στο μήνυμα ηλεκτρονικού ταχυδρομείου phishing σε έναν καλοήθη ιστότοπο πριν φτάσει στον ιστότοπο phishing. Η ανακατεύθυνση βοηθάει να νικηθούν οι λίστες αποκλεισμού γνωστών κακόβουλων διευθύνσεων URL.

Οι διαφημίσεις που άρχισαν να εμφανίζονται τον περασμένο Μάιο περιέγραφαν το κιτ ως μια εφαρμογή phishing γραμμένη σε NodeJS που προσφέρει δυνατότητες PHP reverse-proxy για την παράκαμψη των MFA και CAPTCHA και ανακατευθύνσεις για την παράκαμψη άλλων αμυντικών συστημάτων. Οι διαφημίσεις προωθούν άλλες δυνατότητες, όπως η αυτοματοποιημένη εγκατάσταση και ένα ευρύ φάσμα προεγκατεστημένων προτύπων για τη μίμηση υπηρεσιών όπως το Microsoft Office ή το Outlook.

"Αυτά τα χαρακτηριστικά καθιστούν το κιτ ελκυστικό για πολλούς διαφορετικούς φορείς που το χρησιμοποιούν συνεχώς από τότε που έγινε διαθέσιμο τον Μάιο του 2022", έγραψαν οι ερευνητές της Microsoft. "Οι δράστες που χρησιμοποιούν αυτό το κιτ έχουν διαφορετικά κίνητρα και στόχευση και μπορεί να στοχεύουν σε οποιαδήποτε βιομηχανία ή τομέα".

Η δημοσίευση συνέχισε να απαριθμεί διάφορα μέτρα που μπορούν να χρησιμοποιήσουν οι πελάτες για να αντιμετωπίσουν τις δυνατότητες αποφυγής του κιτ, συμπεριλαμβανομένου του Windows Defender και των λύσεων anti-phishing. Δυστυχώς, η ανάρτηση παρέβλεψε το πιο αποτελεσματικό μέτρο, το οποίο είναι η MFA με βάση το βιομηχανικό πρότυπο που είναι γνωστό ως FIDO2. Μέχρι στιγμής, δεν υπάρχουν γνωστές επιθέσεις ηλεκτρονικού ψαρέματος διαπιστευτηρίων που να νικούν το FIDO2, καθιστώντας το ένα από τα πιο αποτελεσματικά εμπόδια για την κατάληψη λογαριασμών.

Για περισσότερες πληροφορίες σχετικά με τη συμβατή με το FIDO2 MFA δείτε εδώ, εδώ και εδώ.

Η επίθεση phishing που παραβίασε το δίκτυο της Twilio λειτούργησε επειδή ένας από τους στοχευμένους υπαλλήλους εισήγαγε ένα TOTP που δημιουργήθηκε από τον ελεγκτή αυθεντικότητας στον ψεύτικο ιστότοπο σύνδεσης του επιτιθέμενου. Η ίδια εκστρατεία απέτυχε εναντίον του δικτύου διανομής περιεχομένου Cloudflare επειδή η εταιρεία χρησιμοποίησε MFA με βάση το FIDO2.

Recommended Comments

There are no comments to display.

Create an account or sign in to comment

You need to be a member in order to leave a comment

Create an account

Sign up for a new account in our community. It's easy!

Register a new accountSign in

Already have an account? Sign in here.

Sign In Now