Μια ασυνήθιστα προηγμένη ομάδα hacking έχει περάσει σχεδόν δύο χρόνια μολύνοντας ένα ευρύ φάσμα router στη Βόρεια Αμερική και την Ευρώπη με κακόβουλο λογισμικό που αναλαμβάνει τον πλήρη έλεγχο των συνδεδεμένων συσκευών με Windows, macOS και Linux, ανέφεραν ερευνητές την Τρίτη.

Μέχρι στιγμής, ερευνητές από το Black Lotus Labs της Lumen Technologies λένε ότι έχουν εντοπίσει τουλάχιστον 80 στόχους που έχουν μολυνθεί από το κρυφό κακόβουλο λογισμικό, μολύνοντας router που κατασκευάζονται από τις Cisco, Netgear, Asus και DrayTek. Με το όνομα ZuoRAT, το Trojan απομακρυσμένης πρόσβασης αποτελεί μέρος μιας ευρύτερης εκστρατείας hacking που υπάρχει τουλάχιστον από το τέταρτο τρίμηνο του 2020 και συνεχίζει να λειτουργεί.

Η ανακάλυψη προσαρμοσμένου κακόβουλου λογισμικού που έχει γραφτεί για την αρχιτεκτονική MIPS και έχει μεταγλωττιστεί για δρομολογητές μικρών γραφείων και οικιακών γραφείων είναι σημαντική, ιδιαίτερα δεδομένου του εύρους των δυνατοτήτων του. Η ικανότητά του να καταγράφει όλες τις συσκευές που είναι συνδεδεμένες σε έναν μολυσμένο δρομολογητή και να συλλέγει τις αναζητήσεις DNS και την κυκλοφορία δικτύου που στέλνουν και λαμβάνουν και παραμένουν απαρατήρητες είναι το χαρακτηριστικό ενός εξαιρετικά εξελιγμένου λογισμικού.

«Αν και ο έλεγχος των δρομολογητών SOHO ως φορέα πρόσβασης για την απόκτηση πρόσβασης σε ένα παρακείμενο LAN δεν είναι μια νέα τεχνική, σπάνια έχει αναφερθεί», έγραψαν οι ερευνητές της Black Lotus Labs. "Ομοίως, οι αναφορές για επιθέσεις τύπου "person-in-the-middle", όπως η πειρατεία DNS και HTTP, είναι ακόμη πιο σπάνιες και αποτελούν ένδειξη περίπλοκης και στοχευμένης λειτουργίας. Η χρήση αυτών των δύο τεχνικών απέδειξε ταυτόχρονα υψηλό επίπεδο πολυπλοκότητας από έναν παράγοντας απειλής, υποδεικνύοντας ότι αυτή η εκστρατεία διεξήχθη πιθανώς από έναν οργανισμό που χρηματοδοτείται από κάποια κρατική οντότητα».

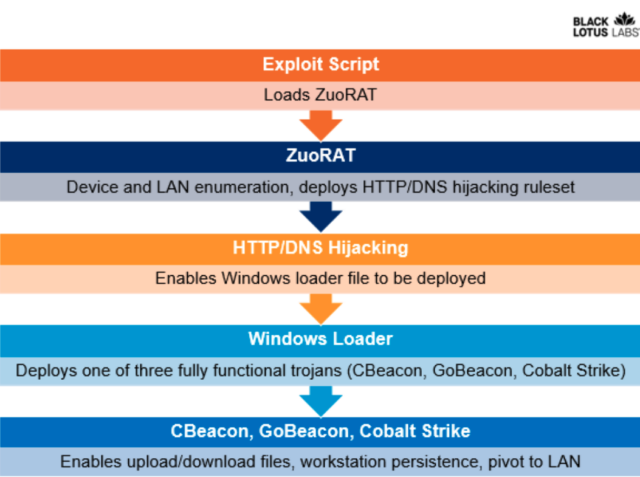

Η καμπάνια περιλαμβάνει τουλάχιστον τέσσερα κομμάτια κακόβουλου λογισμικού, τρία από αυτά γραμμένα από την αρχή από τον την ομάδα hacnking. Το πρώτο κομμάτι είναι το ZuoRAT που βασίζεται στο MIPS, το οποίο μοιάζει πολύ με το κακόβουλο λογισμικό Mirai Internet of Things που πέτυχε επιθέσεις DDoS που έσπασαν το ρεκόρ και προκάλεσε την κατάρρευση ορισμένων υπηρεσιών του Διαδικτύου για μέρες. Το ZuoRAT συχνά εγκαθίσταται εκμεταλλευόμενοι μη επιδιορθωμένα τρωτά σημεία σε συσκευές SOHO.

Μόλις εγκατασταθεί, το ZuoRAT απαριθμεί τις συσκευές που είναι συνδεδεμένες στον μολυσμένο δρομολογητή. Μετά, μπορεί να χρησιμοποιήσει το DNS hijacking και το HTTP hijacking για να αναγκάσει τις συνδεδεμένες συσκευές να εγκαταστήσουν άλλο κακόβουλο λογισμικό. Δύο από αυτά τα κομμάτια κακόβουλου λογισμικού - που ονομάζονται CBeacon και GoBeacon - είναι προσαρμοσμένα, με το πρώτο γραμμένο για Windows σε C++ και το δεύτερο γραμμένο στο Go για cross-compiling σε συσκευές Linux και macOS. Για ευελιξία, το ZuoRAT μπορεί επίσης να μολύνει συνδεδεμένες συσκευές με το ευρέως χρησιμοποιούμενο εργαλείο hacking Cobalt Strike.

Το ZuoRAT μπορεί να στρέψει τις μολύνσεις σε συνδεδεμένες συσκευές χρησιμοποιώντας μία από τις δύο μεθόδους:

- DNS hijacking, η οποία αντικαθιστά τις έγκυρες διευθύνσεις IP που αντιστοιχούν σε έναν τομέα όπως το Google ή το Facebook με μια κακόβουλη διεύθυνση που λειτουργεί από τον εισβολέα.

- HTTP hijacking, κατά την οποία το κακόβουλο λογισμικό εισάγεται στη σύνδεση για να δημιουργήσει ένα σφάλμα 302 που ανακατευθύνει τον χρήστη σε διαφορετική διεύθυνση IP.

Recommended Comments

There are no comments to display.

Create an account or sign in to comment

You need to be a member in order to leave a comment

Create an account

Sign up for a new account in our community. It's easy!

Register a new accountSign in

Already have an account? Sign in here.

Sign In Now